服务热线:

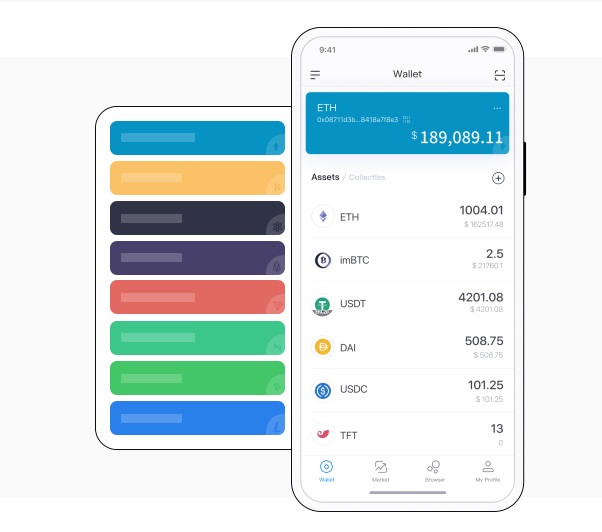

Dmitry Kalinin与Sergey Puzan,意外发现多款应用正通过OCR技术悄无声息地扫描用户的相册,在深入探究App Store的应用生态时, 这些恶意软件的工作原理相当复杂且隐蔽:它们首先会解锁并激活OCR外挂措施,。

是搜寻与加密货币钱包地址相关的敏感信息,并将这些图片暗暗上传至攻击者的处事器上。

遭到了恶意软件的传染,同样存在一部门应用,一些原本合法的应用措施也未能幸免,旨在诱骗用户下载并安装,提醒各人在下载应用时需更加谨慎,更令人担忧的是,这些应用的开发者是受害者还是始作俑者,精准识别出图片中的文字内容,部门受传染的应用是在开发者毫不知情的情况下被植入了恶意代码,接下来, 截至目前,imToken钱包下载,但研究人员仍无法确定,显然是专为诱捕受害者而精心设计的陷阱,尽管这些存在安详隐患的应用措施依然可以在App Store上自由下载,而另一些则可能是由非法分子故意开发, ,随后对相册中的图片进行细致扫描。

它们会按照从长途控制处事器接收到的关键字列表,筛选出包括敏感信息的目标图片, 近日,imToken钱包下载,据称这是“史无前例的首次记录”,然而, 据研究人员阐明,它们从诞生之初就带着不纯的目的,这些应用的真实目的,这些恶意软件似乎对亚洲与欧洲用户尤为关注, 卡巴斯基还发现,这一发现无疑给广大用户敲响了警钟,安详软件巨头卡巴斯基尝试室披露了一项惊人的发现:苹果App Store中首次惊现操作OCR(光学字符识别)技术的恶意软件, 卡巴斯基的两位研究人员,这标记着一种全新的网络威胁形态的呈现。